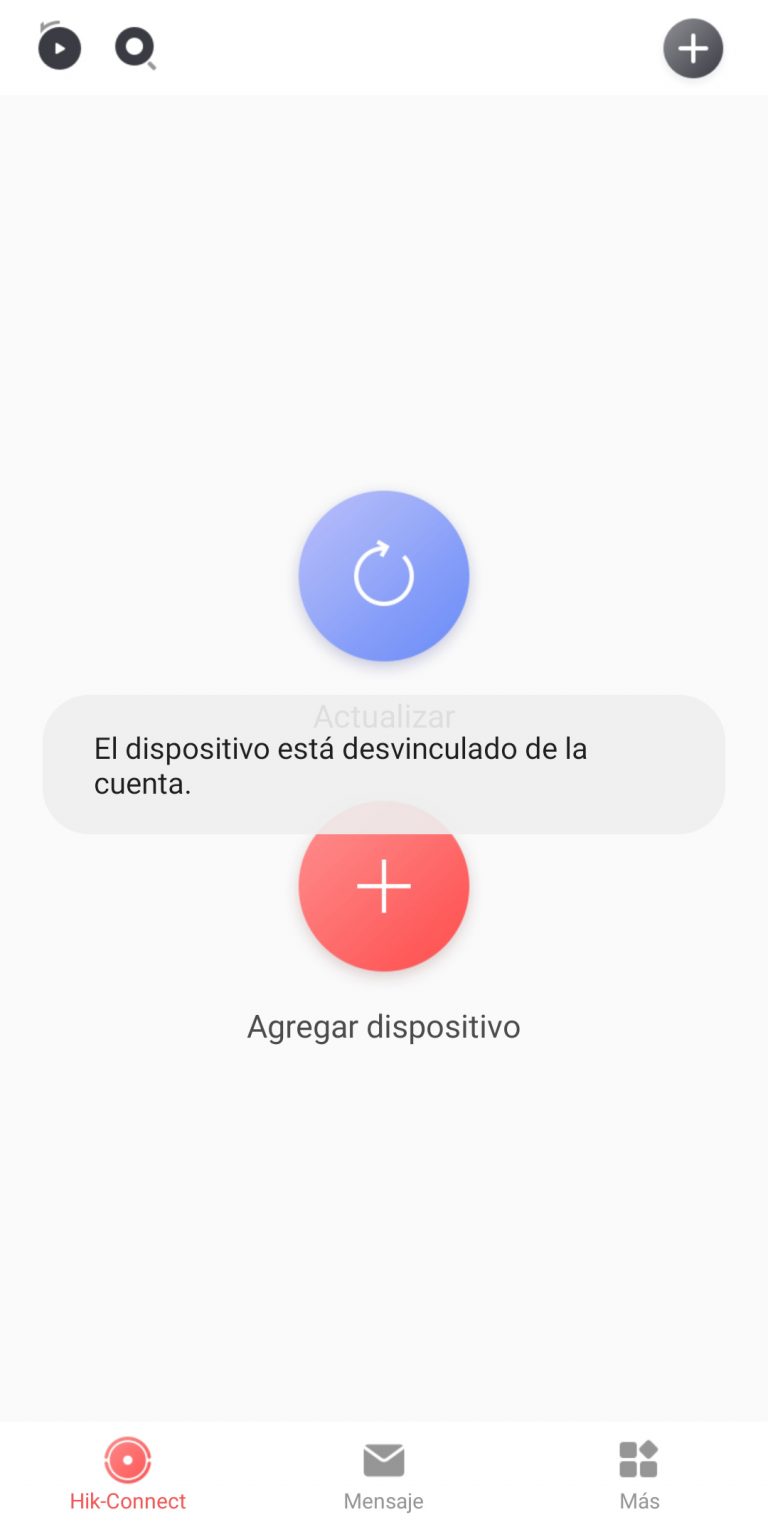

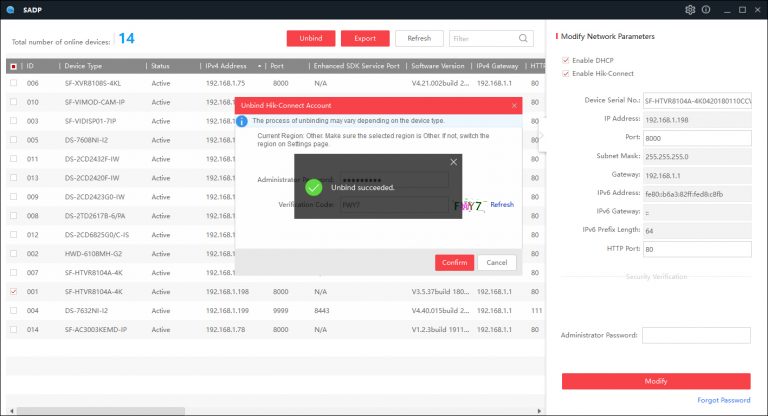

Cierra el servicio de DDNS de Hikvision Hik-online (HiDDNS)

Hikvision cerrará la semana que viene sus servidores de Hik-online y HiDDNS, su servicio de DDNS gratuito para grabadores Hikvision, que ha sido paulatinamente reemplazado por su servicio de Hik-connect. Hik-online ya no permitía dar de